-------------已经到底啦!-------------

简单记录sql绕过方法

Question1

源码:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

| <html>

<head>

<title>ctf.show萌新计划web1</title>

<meta charset="utf-8">

</head>

<body>

<?php

# 包含数据库连接文件

include("config.php");

# 判断get提交的参数id是否存在

if(isset($_GET['id'])){

$id = $_GET['id'];

# 判断id的值是否大于999

if(intval($id) > 999){

# id 大于 999 直接退出并返回错误

die("id error");

}else{

# id 小于 999 拼接sql语句

$sql = "select * from article where id = $id order by id limit 1 ";

echo "执行的sql为:$sql<br>";

# 执行sql 语句

$result = $conn->query($sql);

# 判断有没有查询结果

if ($result->num_rows > 0) {

# 如果有结果,获取结果对象的值$row

while($row = $result->fetch_assoc()) {

echo "id: " . $row["id"]. " - title: " . $row["title"]. " <br><hr>" . $row["content"]. "<br>";

}

}

# 关闭数据库连接

$conn->close();

}

}else{

highlight_file(__FILE__);

}

?>

</body>

</html>

|

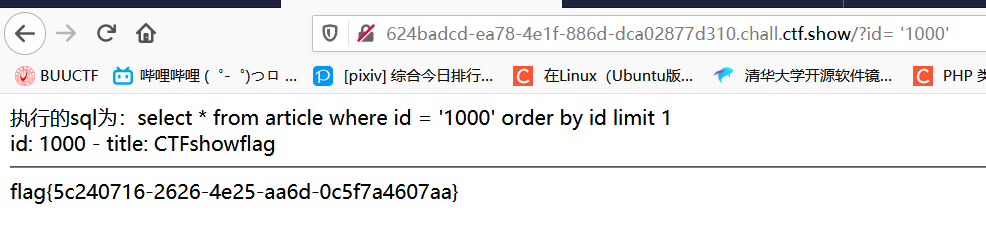

参考CG-CTF才知道这题考察的是intval漏洞,需要满足id=1000,同时intval($id)>999要返回false;

[这里可以使用’1000’字符绕过,’1000’进行intval后还是1000(“1000”同理)]{.purple}

[125<< 3也可以,而8000>>3却不行.]{.pink}

[当然可以使用680|320绕过]{.green}

[也可以使用hex(16进制)绕过:例如0x3e8]{.aqua}

任意一种方法都可get flag

Question2

源码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

| <?php

# 包含数据库连接文件

include("config.php");

# 判断get提交的参数id是否存在

if(isset($_GET['id'])){

$id = $_GET['id'];

if(preg_match("/or|\+/i",$id)){

die("id error");

}

# 判断id的值是否大于999

if(intval($id) > 999){

# id 大于 999 直接退出并返回错误

die("id error");

}else{

# id 小于 999 拼接sql语句

$sql = "select * from article where id = $id order by id limit 1 ";

echo "执行的sql为:$sql<br>";

# 执行sql 语句

$result = $conn->query($sql);

# 判断有没有查询结果

if ($result->num_rows > 0) {

# 如果有结果,获取结果对象的值$row

while($row = $result->fetch_assoc()) {

echo "id: " . $row["id"]. " - title: " . $row["title"]. " <br><hr>" . $row["content"]. "<br>";

}

}

# 关闭数据库连接

$conn->close();

}

}else{

highlight_file(__FILE__);

}

?>

</body>

</html>

|

:::info

keycode:

:::

1

| if(preg_match("/or|\+/i",$id))

|

payload:同样用’1000’绕过

Question3

源码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

| <html>

<head>

<title>ctf.show萌新计划web1</title>

<meta charset="utf-8">

</head>

<body>

<?php

# 包含数据库连接文件

include("config.php");

# 判断get提交的参数id是否存在

if(isset($_GET['id'])){

$id = $_GET['id'];

if(preg_match("/or|\-|\\|\*|\<|\>|\!|x|hex|\+/i",$id)){

die("id error");

}

# 判断id的值是否大于999

if(intval($id) > 999){

# id 大于 999 直接退出并返回错误

die("id error");

}else{

# id 小于 999 拼接sql语句

$sql = "select * from article where id = $id order by id limit 1 ";

echo "执行的sql为:$sql<br>";

# 执行sql 语句

$result = $conn->query($sql);

# 判断有没有查询结果

if ($result->num_rows > 0) {

# 如果有结果,获取结果对象的值$row

while($row = $result->fetch_assoc()) {

echo "id: " . $row["id"]. " - title: " . $row["title"]. " <br><hr>" . $row["content"]. "<br>";

}

}

# 关闭数据库连接

$conn->close();

}

}else{

highlight_file(__FILE__);

}

?>

</body>

</html>

|

:::info

keycode:

:::

1

| if(preg_match("/or|\-|\\|\*|\<|\>|\!|x|hex|\+/i",$id))

|

同理

Question4

源码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

| <html>

<head>

<title>ctf.show萌新计划web1</title>

<meta charset="utf-8">

</head>

<body>

<?php

# 包含数据库连接文件

include("config.php");

# 判断get提交的参数id是否存在

if(isset($_GET['id'])){

$id = $_GET['id'];

if(preg_match("/or|\-|\\\|\/|\\*|\<|\>|\!|x|hex|\(|\)|\+|select/i",$id)){

die("id error");

}

# 判断id的值是否大于999

if(intval($id) > 999){

# id 大于 999 直接退出并返回错误

die("id error");

}else{

# id 小于 999 拼接sql语句

$sql = "select * from article where id = $id order by id limit 1 ";

echo "执行的sql为:$sql<br>";

# 执行sql 语句

$result = $conn->query($sql);

# 判断有没有查询结果

if ($result->num_rows > 0) {

# 如果有结果,获取结果对象的值$row

while($row = $result->fetch_assoc()) {

echo "id: " . $row["id"]. " - title: " . $row["title"]. " <br><hr>" . $row["content"]. "<br>";

}

}

# 关闭数据库连接

$conn->close();

}

}else{

highlight_file(__FILE__);

}

?>

</body>

</html>

|

:::info

keycode:

:::

if(preg_match("/or|\-|\\\|\/|\\*|\<|\>|\!|x|hex|\(|\)|\+|select/i",$id))

payload:使用’1000’